- 読者の皆様へ:YubiKeyの脆弱性、慌てず冷静な対応を

- 【ファクト】脆弱性(YSA-2024-03)の概要

- どんな攻撃をされる?(どのような場合に発生しうるのか)

- あなたのYubiKeyは大丈夫?ファームウェアバージョンの確認方法

- 専門家が推奨する「本当にすべき対策」

- まとめ:正しく恐れて、YubiKeyの利便性を享受しよう

読者の皆様へ:YubiKeyの脆弱性、慌てず冷静な対応を

こんにちは、東証プライム上場企業で情報システム部のセキュリティ担当をしている城咲子です(CISSP、登録セキスペ)。

先日、私のYubiKey解説記事に、読者様から非常に重要なコメントをいただきました。(ご指摘ありがとうございます!)

「(要約)Amazonのレビューで『ファームウェアが古く、5.7未満だとセキュリティリスクがある』と見たが、購入時に気にする必要はありますか?」

YubiKeyのようなセキュリティデバイスに関する脆弱性のニュースは、利用者を不安にさせます。

結論から申し上げます。

この脆弱性(YSA-2024-03)は事実ですが、慌てる必要はありません。しかし、YubiKeyユーザーとして正しく理解しておくべき重要な情報です。

この記事では、セキュリティの専門家として以下の点を徹底的に解説します。

- 結局、どんな脆弱性なのか?(専門用語を分かりやすく)

- どのような状況で攻撃されうるのか?

- あなたのYubiKeyが対象か?(バージョンの確認方法)

- 私たちが「本当にすべき対策」とは?

【ファクト】脆弱性(YSA-2024-03)の概要

まず、公式情報を整理します。

- 【一次情報・ファクト】

- Yubicoは2024年9月3日にセキュリティアドバイザリ(YSA-2024-03)を公開しました。

- 対象: ファームウェアバージョン 5.7.0 未満の YubiKey 5 シリーズ、Security Key シリーズ、YubiKey Bio シリーズ(5.7.2 未満)など。

- 内容: デバイスに内蔵されているInfineon(インフィニオン)社の暗号ライブラリに脆弱性があり、特定の秘密鍵(ECDSAキー)が復元される可能性がある。

- 深刻度: Yubicoによる評価は「中程度(Moderate)」。

【ファクトに基づく考察】 なぜ深刻度が「中程度」なのでしょうか? それは、この攻撃がインターネット経由のリモート攻撃(遠隔攻撃)では実行できないからです。攻撃の成立には、非常に高いハードルがあります。

実際、上記 Yubico のサポートサイトの中にある QA において「Yubico は商品返品/交換をなぜしないのですか?」という質問に対して以下のように「盗難紛失時に迅速に登録解除することで効果的にリスクを緩和可能」と述べています。

このリスクは共通脆弱性評価システム(CVSS)に従って「中程度」と評価されており、YubiKeyの所持を維持し、紛失・盗難時に迅速に登録解除することで効果的にリスクを緩和できるため、積極的なキー交換プログラムは実施していません。YubiKeyについて懸念がある場合は、カスタマーサポートチームにご連絡いただければ、お客様のニーズにタイムリーに対応できるよう最善を尽くします。

紛失盗難時の「迅速に登録解除する」ということは、この脆弱性があろうがなかろうが、どのみち行うべきこと、でかわりまありません。

どんな攻撃をされる?(どのような場合に発生しうるのか)

では、具体的にどのような攻撃手法なのでしょうか。 これは「サイドチャネル攻撃」と呼ばれるものです。

【専門家としての分析(分かりやすく解説)】 「サイドチャネル攻撃」とは、暗号処理を無理やり解読するのではなく、デバイスが処理中に漏れ出す物理的な情報(クセ)を分析して秘密を盗み出す攻撃です。

例えるなら、金庫の暗証番号を総当たりで試す(ブルートフォース)のではなく、 「暗証番号を押すときの微かな音の違いや、ボタンが沈む時間差、内部でモーターが動く消費電力の波形」 などを高性能なマイクやオシロスコープで測定し、番号を特定するようなものです。

今回のYubiKeyの脆弱性を悪用した攻撃シナリオは、以下のようになります。

- 【前提】攻撃者があなたのYubiKeyを「物理的に盗む」 これが最大の前提条件です。あなたの手元からキーが奪われなければ、この攻撃は始まりません。

- 【計測】攻撃者が「特殊な機器」でキーを分析する 盗んだYubiKeyを研究室レベルのオシロスコープや電磁波プローブに接続し、キーに暗号処理(FIDO2の署名など)を何度も実行させ、その際の電力消費パターンや電磁波の「クセ」を精密に測定します。

- 【解析】「クローン(複製)」が作られる 測定した膨大な波形データを専門のソフトウェアで統計解析し、最終的に暗号の署名に必要な「秘密鍵」のデータを盗み出します。

お分かりの通り、これは一般的なハッカーがオンラインで仕掛けてくる攻撃とは全く異なります。

実行には「キーの物理的な奪取」と「高価な専門機器」、そして「高度な専門知識」が必要です。そのため、Yubicoは深刻度を「中程度」とし、国家機関や重要インフラを狙うような、極めて高度な攻撃者(標的型攻撃)を想定しています。

あなたのYubiKeyは大丈夫?ファームウェアバージョンの確認方法

この脆弱性の最も厄介な点は、YubiKeyのセキュリティ設計思想にあります。

【最重要】 YubiKeyのファームウェアは、後からアップデート(更新)できません。

これは、ファームウェアの更新プロセス自体が攻撃経路(バックドア)になることを防ぐための、非常に強固なセキュリティ設計です。しかし、裏を返せば、脆弱なファームウェアのキーは「買い替える」以外に対策がない、ということでもあります。

ご自身のYubiKeyのバージョンが「5.7.0」以降(Bioシリーズは5.7.2以降)か、以下の方法で必ず確認してください。

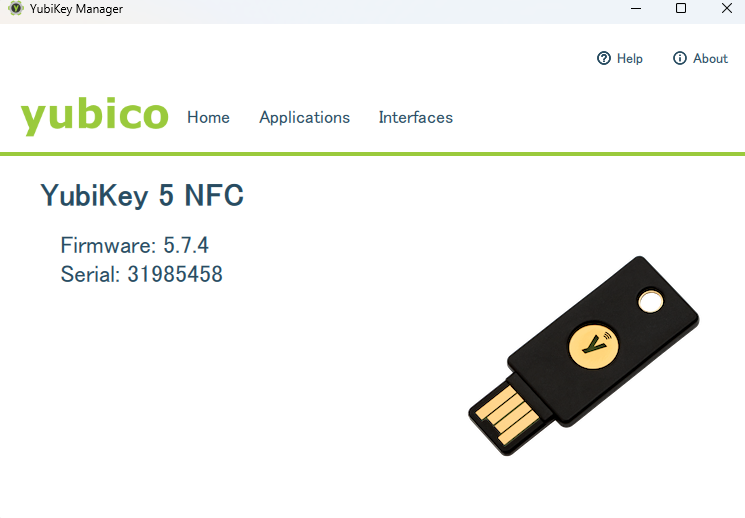

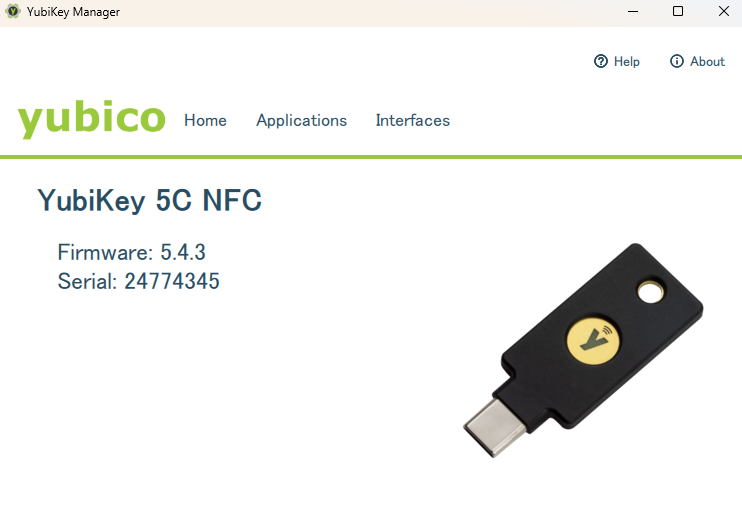

1. PCで確認する(推奨)

最も確実な方法です。

- Yubico公式サイトから「YubiKey Manager」という公式ツールをダウンロードし、PC(Windows, macOS)にインストールします。www.yubico.com

- YubiKey Managerを起動し、YubiKeyをPCに挿入します。

- ホーム画面にキーの情報が表示されます。ここの「Firmware version」がバージョン番号です。

いずれも、2025年10月に Amazon(日本)で購入した YubiKey です。

YubiKey 5 シリーズは、5.7.0 以上であれば公開されている脆弱性は対策済みのため、これの 2 つの YubiKeyは問題ありませんでした。

2. スマートフォンで確認する(NFC対応キー)

NFC対応のYubiKey(5C NFCなど)をお持ちなら、スマホでも確認できるようです。ただし、PC の YubiKey Manager と異なり、iPhone アプリでは Yubico アカウントを事前に作成しておく必要があり、手間がかかるため、PC の公式ツールで確認することだけに留めています。

<スマホでの参考手順>

- 公式アプリ「Yubico Authenticator」(iOS/Android)をインストールします。

- アプリを起動し、YubiKeyをスマホのNFC読み取り部分にかざします。

- キーの情報が読み取られ、ファームウェアバージョンが表示されます。

専門家が推奨する「本当にすべき対策」

今回の脆弱性は、私たちにYubiKeyの「本質的なリスク」を再認識させてくれました。 それは「物理的な紛失」です。

ファームウェアのバージョンに関わらず、YubiKeyユーザーが本当に徹底すべき対策は以下の3つです。

1. 物理的に紛失しない(最重要)

身も蓋もありませんが、これが最強の対策です。この脆弱性は、キーが手元にあれば100%発生しません。

- 信頼できるキーホルダーにつける。

- エアタグ(AirTag)などを一緒につけて追跡できるようにする。

- PCから離れる際は必ず抜き、定位置に保管する。

「物理的な鍵」であるという意識を常に持つことが重要です。

私は iPhone ユーザなので、Air Tag を普段使っていますが、YubiKey 用にはコスパが良くて、YubiKey と同色である黒色の Anker Eufy SecuritySmartTrack を購入しました。iPhone で「探す」アプリで Air Tag と同じことができます。

2. 紛失したら「即座に無効化」できる体制を整える

セキュリティの鉄則は「インシデントは発生するものとして備える(性悪説)」です。 もし紛失・盗難にあってしまった場合、攻撃者が解析する「時間」を与えないことが重要です。

すぐに実行できるよう、YubiKeyを登録している主要サービス(Google, Microsoft, X (Twitter), 1Passwordなど)のセキュリティ設定ページをブックマークしておきましょう。

紛失に気づいた瞬間にそれらのページにアクセスし、盗まれたYubiKeyの登録を「削除(無効化)」すれば、攻撃者が解析を終えてクローンキーを作ったとしても、そのキーはもう使えません。

3. 必ず「バックアップキー」を2本以上用意する

対策2(即時無効化)を実行するためにも、バックアップキーは必須です。

紛失したキーを無効化した結果、自分もログインできなくなってしまっては元も子もありません。

YubiKeyは必ず2本以上購入し、主要サービスには2本とも登録しておきましょう。1本は普段使い、もう1本は自宅の金庫など、安全な場所に分けて保管するのが鉄則です。

まとめ:正しく恐れて、YubiKeyの利便性を享受しよう

今回の脆弱性(YSA-2024-03)について、重要な点をまとめます。

- リモート攻撃ではなく「物理攻撃」の脆弱性。

- 攻撃には「キーの盗難」と「高価な専門機器」が必要で、リスクは「中程度」。

- ユーザーがすべき対策は、ファームウェアのバージョンに関わらず「①物理的に紛失しないこと」「②紛失時に即座に無効化すること」「③バックアップキーを用意すること」。

YubiKeyが、SMS認証やOTPアプリ(認証システム)よりも遥かに安全で、フィッシングに強い認証方式であるという事実に変わりはありません。

今回の情報を「YubiKeyは危ない」と捉えるのではなく、「物理的な管理が何より重要」というセキュリティの基本を再確認する良い機会と捉えましょう。

正しく理解し、正しく対策すれば、YubiKeyはあなたのデジタル資産を守る最強の「鍵」であり続けます。

(引用元) 1. Yubico | Security Advisory YSA-2024-03 Infineon ECDSA Private Key Recovery