CASBとは?(2024年最新版) 4つの主要機能からSASEとの違い、選び方まで徹底解説

序論:クラウド利用の「見えない脅威」—なぜ従来のセキュリティでは不十分なのか?

現代のビジネス環境は、リモートワーク、BYOD (Bring Your Own Device)、そして数多のSaaSアプリケーションの活用を前提として成り立っています。この変化はビジネスの俊敏性を飛躍的に向上させましたが、同時に、従来のセキュリティモデルが築き上げてきた「境界線」を事実上消滅させました。かつては企業のネットワークという明確な境界の内側を守ることでデータを保護できましたが、今やデータとユーザーはあらゆる場所に分散しています。

この新しい現実において、企業が直面する中心的な課題は、クラウドサービスがもたらすビジネス加速の恩恵と、それに伴う深刻かつ目に見えないセキュリティリスクとの両立です 1。企業のファイアウォールやプロキシといった従来の境界型セキュリティ対策は、社内ネットワークを前提に設計されており、社外から直接クラウドサービスへアクセスする現代の働き方には根本的に対応できません 2。

この構造的な問題の最も顕著な症状が「シャドーIT」です。シャドーITとは、従業員が業務効率化のために、情報システム部門の許可や管理下にないクラウドサービス(ファイル共有、コミュニケーションツールなど)を独自に利用する行為を指します 4。これは単なる従業員のルール違反ではなく、多くの場合、公式ツールでは満たされない業務上の正当なニーズから発生するビジネス上の現実です 2。そのため、シャドーITを単純に禁止するだけでは、生産性を著しく阻害するだけで根本的な解決にはなりません 5。シャドーITの存在は、企業が把握できない場所で機密情報が扱われることを意味し、情報漏洩やコンプライアンス違反の温床となります 2。

このような状況を打開するために、クラウド時代に特化したセキュリティ戦略の進化形として登場したのがCASB (Cloud Access Security Broker) です。CASBは、ビジネスの俊敏性を損なうことなく、クラウド利用における可視性を回復し、一貫したセキュリティポリシーを適用するためのソリューションとして、現代の企業に不可欠な存在となりつつあります 6。本稿では、CASBの基本概念からその核心機能、導入形態、関連ソリューションとの違い、そして自社に最適な製品を選定するための実践的な指針まで、包括的かつ詳細に解説します。

CASBとは何か?クラウドセキュリティの「番人」を徹底解剖

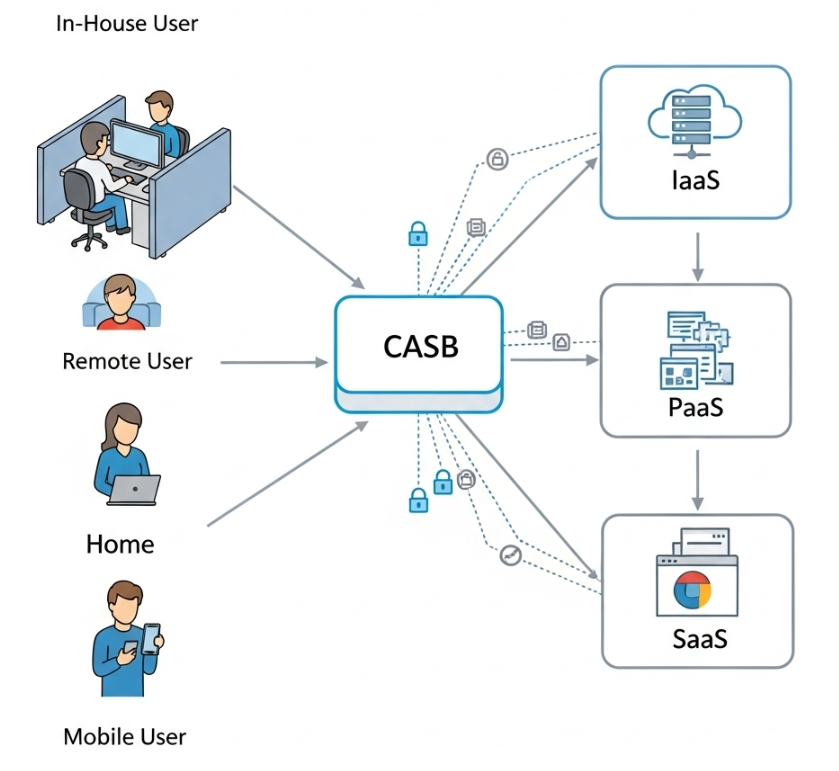

CASB(キャスビー)は「Cloud Access Security Broker」の略称で、2012年に米国の調査会社ガートナーによって提唱された、クラウドサービス利用におけるセキュリティの概念およびソリューションを指します 4。その最も基本的な定義は、「企業のユーザー」と「クラウドサービスプロバイダー」の間に配置され、セキュリティポリシーを一元的に適用・実行する仲介点(Broker)です 8。

この「ブローカー(仲介者)」という言葉がCASBの本質を的確に表しています。CASBは単なる通信を許可・拒否するゲートキーパーではありません。クラウド利用に関する法を執行する「保安官(Sheriff)」のように 5、あるいは監視、身元確認、巡回といった多様なサービスを提供する「警備会社」のように 3、企業のセキュリティポリシーに基づき、通信の内容を深く理解し、きめ細やかな制御を行います。

CASBの究極的な目的は、企業が自社のガバナンスをクラウド環境にまで拡張し、承認されたサービス(Sanctioned IT)と未承認のサービス(Shadow IT)の両方を含む、あらゆるクラウドサービスの利用に対して、データ保護、脅威防御、コンプライアンス遵守を一貫して実現することにあります 7。これにより、企業は安心してクラウドの利便性を享受し、デジタルトランスフォーメーションを加速させることが可能になるのです。

CASBを支える4つの柱:ガートナーが提唱する主要機能の詳細解説

CASBが提供する機能は、ガートナーによって「4つの柱(Four Pillars)」として体系化されています。これらは単なる機能の羅列ではなく、相互に深く関連し、一つの包括的なセキュリティサイクルを形成しています。まず「可視化」によって現状を把握し、その上で「データセキュリティ」を確保し、「脅威」から保護する。そして、これら全ての活動を通じて「コンプライアンス」を遵守する、という論理的な連鎖関係にあります。この構造を理解することが、CASBの価値を最大限に引き出す鍵となります。

3.1. 可視化 (Visibility): シャドーITを検出し、クラウド利用を完全に把握する

「可視化」は、他のすべての機能の土台となる、CASBの最も基本的な柱です。何を保護すべきか、どこにリスクがあるかを知らなければ、いかなるセキュリティ対策も始まりません。CASBは、従業員が利用している全てのクラウドサービスを、企業の承認の有無にかかわらず発見し、その利用実態を詳細に分析する能力を提供します 2。

- シャドーITの発見と評価: CASBは、ネットワークトラフィックやログを分析することで、従業員が利用しているシャドーITを自動的に洗い出します 10。さらに、発見した各クラウドサービスについて、事業者の信頼性、セキュリティ認証の取得状況、利用規約などを評価し、リスクレベルをスコアリングします 7。これにより、情報システム部門は、どのシャドーITが特に危険であるかを客観的に判断し、対策の優先順位を決定できます。

- 利用状況の詳細な監視: 「誰が、いつ、どこから、どのデバイスを使って、どのクラウドサービスにアクセスし、どのファイルをアップロード/ダウンロードしたか」といったユーザーのアクティビティを詳細に記録・分析します 10。この詳細なログは、後のデータセキュリティや脅威防御、コンプライアンス監査において不可欠な情報源となります。

3.2. データセキュリティ (Data Security): DLP機能で機密情報の漏洩を阻止する

可視化によってクラウド上のデータフローが明らかになった次のステップは、その中に含まれる機密情報を保護することです。この柱は、データそのものに焦点を当てたデータ中心のセキュリティを実現します 4。

- データ損失防止 (DLP): CASBの中核機能の一つがDLP (Data Loss Prevention) です。あらかじめ定義されたポリシーに基づき、クラウドサービスを行き来するデータの内容を検査します。クレジットカード番号、マイナンバー、個人情報、あるいは「社外秘」といったキーワードなど、機密情報のパターンを検知し、不正な持ち出しを未然に防ぎます 2。

- ポリシーに基づく制御: 機密データが検出された場合、CASBは多様な制御を実行します。例えば、未承認のクラウドサービスへのアップロードをブロックする、管理外のデバイスへのダウンロードを禁止する、データを自動的に暗号化する、ファイルに電子透かしを適用するといった、柔軟かつ強力なポリシー適用が可能です 2。

- アクセス制御: ユーザーの属性(役職、所属部署)、デバイスの種類やセキュリティ状態、アクセス元の場所といったコンテキスト情報に基づき、データへのアクセス権限を動的に制御します 4。これにより、「営業部門の管理職は、社用PCからのみ顧客情報にアクセスできる」といった、きめ細やかなルールを実現できます。

3.3. 脅威防御 (Threat Protection): マルウェアや不正アクセスからクラウドを保護する

クラウドサービスは、マルウェアの感染経路や、サイバー攻撃者によるデータ窃取の標的にもなり得ます。この柱は、外部からの攻撃と内部の不正行為の両方からクラウド環境を保護する役割を担います。

- マルウェアの検知と防御: クラウドとの間で送受信されるファイルをスキャンし、既知のマルウェアや未知の脅威を検出します。多くのCASBは、サンドボックス技術を用いて不審なファイルを隔離環境で実行し、その挙動を分析することで、ゼロデイ攻撃からも保護します 2。

- 異常行動検知 (UEBA): CASBは、機械学習を用いて各ユーザーの平常時の行動パターン(利用するサービス、アクセス時間、データ量など)を学習します。そして、そのベースラインから逸脱する異常なアクティビティ(例:深夜の大量データダウンロード、普段アクセスしない国からのログイン)を検知し、アカウント乗っ取りや内部不正の兆候として警告します 6。

- 適応型アクセスコントロール: ユーザーの行動リスクが高まったと判断された場合、リアルタイムでアクセスをブロックしたり、多要素認証を要求したりするなど、セキュリティレベルを動的に引き上げる適応型(アダプティブ)アクセスコントロールを実行します 7。

3.4. コンプライアンス (Compliance): 業界規制と社内ポリシーの遵守を徹底する

最後の柱は、これまでの3つの柱(可視化、データセキュリティ、脅威防御)の能力を統合し、企業が遵守すべき社内外のルールにクラウド利用を適合させることです。

- 社内ポリシーの徹底: 「個人用アカウントでのファイル共有を禁止する」「リスク評価が低いクラウドストレージの利用をブロックする」といった、企業独自のセキュリティポリシーをCASB上で設定し、全てのクラウド利用に対して一貫して適用します 4。

- 外部規制への対応: GDPR(EU一般データ保護規則)、HIPAA(医療保険の相互運用性と説明責任に関する法律)、PCI DSS(ペイメントカード業界データセキュリティ基準)など、各業界で求められる規制要件への準拠を支援します 5。例えば、特定のデータを特定の地域外に保存させないデータレジデンシー制御や、監査に必要な詳細なログの提供などがこれにあたります。

- 監査とレポーティング: クラウド利用状況、ポリシー違反のインシデント、セキュリティリスクに関する詳細なレポートを生成し、内部監査や規制当局への報告に活用します 12。これにより、企業はセキュリティ対策におけるデューデリジェンス(相当な注意)を果たしていることを証明できます。

CASBはどのように機能するのか?3つの主要な導入形態を比較解説

CASBの機能と効果は、その導入アーキテクチャによって大きく左右されます。主に「プロキシ型」「API型」「ログ分析型」の3つの形態が存在し、それぞれに長所と短所があります。現代の先進的なCASBソリューションは、これらの方式を組み合わせた「マルチモード」アプローチを採用し、包括的なセキュリティを実現する傾向にあります。

4.1. プロキシ型 (インライン型)

ユーザーとクラウドサービスの間の通信経路上にCASBを配置し、全ての通信を仲介する方式です。社内ネットワークから社外への通信を制御する「フォワードプロキシ」と、社外から社内(この場合はクラウドサービス)への通信を制御する「リバースプロキシ」の2種類があります。

- 長所: 通信をリアルタイムで検査・制御できるため、脅威のブロックやデータ漏洩の阻止を即座に行えます。企業の承認・未承認を問わず、全てのクラウドサービス(シャドーITを含む)の通信を捕捉できる点が最大の強みです 2。

- 短所: 通信を仲介するため、遅延(レイテンシー)が発生する可能性があります。また、導入にはクライアント端末へのエージェント導入やネットワーク構成の変更が必要になる場合があります 2。

4.2. API型

対象となるクラウドサービス(Microsoft 365, Google Workspace, Salesforceなど)とAPI (Application Programming Interface) を通じて直接連携する方式です。通信経路には介在せず、クラウドサービス内部のデータやアクティビティログを定期的にスキャンします。

- 長所: ネットワーク構成の変更が不要で、導入が容易です。ユーザーの通信パフォーマンスに影響を与えません。クラウドサービス内に既に保存されているデータ(Data at Rest)のスキャンや、共有設定の監査、アクセス権限の棚卸しに非常に有効です 2。

- 短所: リアルタイムでの制御はできません。API連携はイベント発生後に動作するため、データがアップロードされた後にスキャンが行われます。また、APIを提供していないクラウドサービス、すなわちシャドーITの可視化や制御は不可能です 2。

4.3. ログ分析型

ファイアウォールやプロキシサーバーなど、既存のネットワーク機器が出力するログを収集・分析し、どのユーザーがどのクラウドサービスを利用しているかを可視化する方式です。

- 長所: 既存の環境に影響を与えずに導入できるため、手軽にシャドーITの利用実態調査を始めることができます 2。

- 短所: 機能は可視化に限定され、アクセスのブロックやデータ内容の検査といった制御は一切行えません。あくまで現状把握のための手段と位置づけられます 2。

これらの方式は排他的なものではなく、むしろ相補的な関係にあります。リアルタイム制御とシャドーIT対策にはプロキシ型が、承認済みサービス内の詳細なデータガバナンスにはAPI型が不可欠です。そのため、多くの先進的なCASBベンダーは、プロキシ型とAPI型の両方の機能を併せ持つ「マルチモード」ソリューションを提供しています 11。これにより、インラインでのリアルタイム防御と、アウトオブバンドでの保管済みデータの継続的なスキャンを両立させ、死角のない包括的なクラウドセキュリティを実現します。製品選定においては、このマルチモードに対応しているかどうかが重要な評価基準の一つとなります。

|

比較項目 |

プロキシ型 (インライン型) |

API型 |

ログ分析型 |

|

リアルタイム制御 |

◎ (可能) |

× (不可) |

× (不可) |

|

シャドーITの検知・制御 |

◎ (可能) |

× (不可) |

△ (検知のみ可能) |

|

保管済みデータのスキャン |

× (不可) |

◎ (可能) |

× (不可) |

|

導入の容易さ |

△ (ネットワーク変更等が必要な場合あり) |

◎ (容易) |

◎ (容易) |

|

パフォーマンスへの影響 |

△ (遅延の可能性あり) |

◎ (影響なし) |

◎ (影響なし) |

|

最適なユースケース |

シャドーIT対策、リアルタイムでの脅威防御・DLP |

承認済みSaaS内のデータガバナンス、コンプライアンス監査 |

初期段階でのシャドーIT利用実態調査 |

CASBと関連ソリューションの違いを明確化:SASE, SWG, ゼロトラストとの関係

サイバーセキュリティ市場には様々な専門用語が溢れており、CASBと他のソリューションとの関係性を理解することは、適切な戦略を立てる上で不可欠です。特にSASE、SWG、ゼロトラストはCASBと密接に関連する重要な概念です。市場の大きな流れとして、これらの個別機能は単一の統合プラットフォームへと収斂しつつあります。したがって、今日CASBを評価するということは、ベンダーのより広範なセキュリティ戦略、特にSASEへの取り組みを評価することと同義になりつつあります。

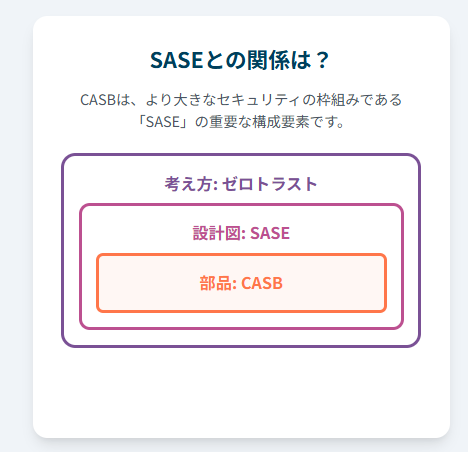

5.1. CASB vs. SASE

SASE(サシー)は「Secure Access Service Edge」の略で、CASBの競合製品ではなく、CASBを包含するより広範なアーキテクチャフレームワークです。SASEは、ネットワーク機能(SD-WANなど)と、CASB、SWG、FWaaS(Firewall as a Service)、ZTNA(Zero Trust Network Access)といった複数のセキュリティ機能を、単一のクラウドネイティブなプラットフォームに統合して提供します 4。ユーザーがどこにいても、どのデバイスからでも、安全かつ最適化された形でアプリケーションやデータにアクセスできる環境を目指すのがSASEの思想です。この文脈において、CASBはSASEのクラウドアプリケーションセキュリティを担当する中核的なコンポーネントと位置づけられます 5。

5.2. CASB vs. SWG (Secure Web Gateway)

SWGは、主にユーザーのウェブブラウジングを保護するためのソリューションです。URLフィルタリングによって不適切なサイトへのアクセスをブロックしたり、ウェブサイト経由でのマルウェア感染を防いだりすることが主な役割です 13。一方、CASBは一般的なウェブサイトではなく、SaaSのようなクラウド「アプリケーション」との対話(API通信、データのアップロード・ダウンロードなど)を深く理解し、制御することに特化しています 12。ただし、近年のSASEの潮流の中で、SWGとCASBの機能は融合し、単一のソリューションとして提供されることが増えています。

5.3. CASBとゼロトラスト

ゼロトラストは、「決して信頼せず、常に検証する(Never Trust, Always Verify)」という原則に基づいたセキュリティモデルです。社内・社外を問わず、あらゆるアクセス要求を信頼せず、その都度ユーザーの身元、デバイスの健全性、その他のコンテキストを検証し、最小権限の原則に基づいてアクセスを許可します。CASBは、このゼロトラストモデルをクラウドアプリケーションの領域で実現するための重要なツールです 2。CASBが提供する詳細な可視性、コンテキストに応じたきめ細やかなアクセスポリシーの適用、継続的なリスク評価といった機能は、クラウドサービスに対するゼロトラストアクセスの実現に不可欠な要素です。

|

比較項目 |

CASB (Cloud Access Security Broker) |

SWG (Secure Web Gateway) |

SASE (Secure Access Service Edge) |

|

主な焦点 |

クラウドアプリケーション (SaaS, IaaS, PaaS) の利用 |

一般的なウェブサイトへのアクセス |

ネットワークとセキュリティの統合 |

|

典型的な用途 |

シャドーIT対策、SaaS内のデータ保護、クラウド上の脅威防御 |

URLフィルタリング、ウェブ経由のマルウェア対策 |

リモートアクセス、拠点間接続、クラウドセキュリティの一元管理 |

|

対象範囲 |

クラウドサービスとの通信 |

ウェブ (HTTP/HTTPS) 通信 |

全てのネットワークトラフィック |

|

相互関係 |

SASEを構成する主要なセキュリティ機能の一つ |

SASEを構成する主要なセキュリティ機能の一つ |

CASBやSWGなどを包含する包括的なアーキテクチャ |

自社に最適なCASB製品を選定するための実践的ガイド

CASBの理論を理解した上で、次なるステップは自社の要件に最も合致した製品を選定することです。市場には多数のCASBソリューションが存在し、それぞれに強みや特徴があります。「最高のCASB」は存在せず、「自社にとって最適なCASB」を見つけることが重要です。

ステップ0:前提条件 - セキュリティポリシーの定義

CASBはあくまでポリシーを執行するためのツールであり、その効果は基盤となるポリシーの質に大きく依存します。技術的な製品評価に入る前に、必ず以下の問いに対する答えを明確にしておく必要があります 2。

- クラウドサービスの利用規定: どのようなクラウドサービスの利用を許可し、どのようなサービスを禁止するのか?

- データ分類: どの情報が「機密」「社外秘」「公開」に該当するのか?

- アクセスポリシー: 誰が、どのような条件下(デバイス、場所など)で、どのデータにアクセスできるのか?

これらのポリシーが明確でなければ、CASBを導入しても何を基準に制御すればよいか分からず、宝の持ち腐れとなってしまいます。

主要な選定基準(チェックリスト)

上記のポリシーを基に、以下の基準で各ベンダーのソリューションを評価します。

- 対応クラウドサービス:

- 自社で利用中の主要なSaaS(Microsoft 365, Google Workspaceなど)に対して、API連携による深い可視化・制御が可能か?

- プロキシ機能が認識・評価できるクラウドアプリケーションのデータベースはどれほど広範か?(シャドーIT対策の網羅性に関わる)

- 機能の深さ:

- DLP機能は、キーワードや正規表現だけでなく、文書のフィンガープリント(完全一致・部分一致)など高度な検知に対応しているか?

- 脅威防御機能は、単なるシグネチャ検知だけでなく、UEBAやサンドボックスといった高度な技術を備えているか? 3

- 導入形態の柔軟性:

- プロキシ型とAPI型を組み合わせた「マルチモード」に対応しているか?包括的な保護のためには両方が不可欠です 11。

- エコシステム連携:

- IDaaS/IdP(Okta, Azure ADなど)、SIEM、EDRといった既存のセキュリティソリューションと円滑に連携できるか? 3

- 拡張性とパフォーマンス:

- 自社の従業員数やトラフィック量の増加に対応できるスケーラビリティがあるか?

- プロキシ型を導入した場合のパフォーマンスへの影響は許容範囲内か?(PoCでの検証が不可欠) 3

- 運用性と管理:

- 管理コンソールは直感的で分かりやすいか?

- 生成されるレポートやアラートは、インシデント対応に直結する実用的な情報を含んでいるか?

- ベンダーの信頼性とサポート:

- ベンダーはCASB/SASE市場で十分な実績と評価を持っているか?

- 日本国内でのサポート体制は充実しているか?日本語での技術サポートは受けられるか?

日本で利用できる主なCASB製品ソリューション

現在の市場動向を反映し、ソリューションを「包括的なSASEプラットフォーム」と「特定の機能に強みを持つソリューション」に大別して紹介します。

包括的なSASEプラットフォーム(CASB機能を内包)

- Netskope Security Cloud (Netskope): CASB市場のリーダーの一角。強力なリアルタイム制御とデータ保護機能に定評があり、SASEプラットフォームとして包括的なセキュリティを提供。

- Microsoft Defender for Cloud Apps: Microsoft 365との親和性が非常に高く、同エコシステムを主軸とする企業にとって第一の選択肢。

- Zscaler Zero Trust Exchange (Zscaler): SWG市場のリーダーから発展したSASEプラットフォーム。世界中に分散したデータセンターによる高速な通信処理が強み。

- Palo Alto Networks Prisma Access/SaaS: 次世代ファイアウォールの技術を応用した強力な脅威防御が特徴。SASEソリューションとしてネットワークからクラウドまでを保護。

- Skyhigh Security Service Edge (Skyhigh Security): 旧McAfee Enterpriseのクラウドセキュリティ部門が独立。データ保護にフォーカスしたSSE (Security Service Edge) プラットフォームを提供。

特定の機能に強みを持つソリューション

- マネーフォワード Admina: シャドーITの可視化とSaaSアカウント管理の効率化に特化。手軽に導入できる点が魅力。

- Forcepoint ONE: データセキュリティに強みを持ち、DLP機能とCASBを統合したプラットフォームを提供。

CASB導入・運用の注意点と成功のポイント

CASBの導入は、製品を購入して終わりではありません。その価値を最大限に引き出し、継続的にセキュリティレベルを向上させるためには、導入後の運用フェーズが極めて重要です。

導入時の課題と対策

- パフォーマンスへの影響: 特にプロキシ型のCASBは、全ての通信を仲介するため、遅延を引き起こす可能性があります。導入前には必ずPoC (Proof of Concept, 概念実証) を実施し、実際の業務環境でパフォーマンスへの影響が許容範囲内であることを確認する必要があります。

- ユーザーエクスペリエンスの低下: 過度に厳格なポリシーは、従業員の生産性を阻害し、新たな「抜け道」を探させる原因にもなりかねません。セキュリティと利便性のバランスを取り、なぜその制御が必要なのかを従業員に丁寧に説明し、理解を求めるコミュニケーションが重要です。

- ポリシーのチューニング: 導入初期は、意図しない通信がブロックされたり、大量の誤検知アラートが発生したりすることがあります。CASBは「導入して終わり」のソリューションではなく、実際の利用状況に合わせて継続的にポリシーを微調整(チューニング)していく必要があります。

成功への鍵

- 可視化から始める: いきなり厳格なブロックポリシーを適用するのではなく、まずはログ分析型やAPI連携による「可視化」フェーズから始め、自社のクラウド利用の実態を正確に把握することが成功の第一歩です。

- 段階的な展開: ポリシーの適用は、全部門一斉ではなく、まずは情報システム部門や特定のパイロットグループから始めるなど、段階的に展開(フェーズドロールアウト)することで、影響を最小限に抑え、スムーズな導入を実現できます。

- セキュリティエコシステムへの統合: CASBが検知したアラートやインシデント情報をSIEMやSOARプラットフォームに集約することで、他のセキュリティイベントと相関分析が可能になり、より迅速で的確なインシデント対応体制を構築できます。

まとめ:CASBを最大限に活用し、セキュアなクラウド利用を新たな標準に

本稿では、クラウド時代の必須セキュリティソリューションであるCASBについて、その基本概念から4つの主要機能、導入形態、そして選定・運用のポイントまでを網羅的に解説しました。消滅したネットワーク境界とシャドーITの増大という現代の課題に対し、CASBが「可視化」「データセキュリティ」「脅威防御」「コンプライアンス」という4つの柱を通じて、いかにして統制を取り戻すかを示しました。

重要なのは、CASBを単なる制限ツールとして捉えるのではなく、ビジネスを安全に加速させるための「戦略的イネーブラー」として位置づけることです 11。CASBがもたらす深い可視性と柔軟な制御能力は、企業が自信を持ってクラウドのメリットを最大限に享受し、イノベーションを促進し、多様な働き方をセキュアに支援するための強固な基盤となります。

CASBはもはや、一部の先進企業のための特別なソリューションではありません。クラウドファーストが常識となった今日、あらゆる企業のセキュリティ戦略において、不可欠な構成要素と言えるでしょう。自社のセキュリティ態勢を見直す第一歩として、まずはCASBを用いたシャドーITの現状把握から始めてみることを強く推奨します。それこそが、セキュアなクラウド利用を新たな標準とするための、最も確実な道筋となるはずです。

引用文献

- CASB(キャスビー・Cloud Access Security Broker)とは?意味 ..., https://www.ntt.com/bizon/glossary/e-c/casb.html

- CASBとは?基本から導入メリット、注意ポイントなどをわかり ..., https://www.scsk.jp/sp/itpnavi/article/2024/03/casb.html

- What is CASB? | Cloud access security brokers - Cloudflare, https://www.cloudflare.com/learning/access-management/what-is-a-casb/

- CASB(キャスビー)とは?定義や機能、メリット、選び方のポイントを解説 - セキュリティ事業, https://www.macnica.co.jp/business/security/manufacturers/cato/feature_casb.html

- What is a Cloud Access Security Broker (CASB)? - Netskope, https://www.netskope.com/security-defined/what-is-casb

- CASBとは何か?基本を解説【2025年版】, https://products.nvc.co.jp/blog/what-is-casb

- What is CASB (Cloud Access Security Broker)? - Fortinet, https://www.fortinet.com/resources/cyberglossary/casb

- www.fortra.com, https://www.fortra.com/blog/what-casb#:~:text=CASB%20defined,users%20and%20cloud%20service%20providers.

- What Is a Cloud Access Security Broker (CASB)? - Microsoft, https://www.microsoft.com/en-us/security/business/security-101/what-is-a-cloud-access-security-broker-casb

- CASBとは?クラウドサービスのセキュリティを高める機能や導入の ..., https://www.gate02.ne.jp/media/it/column_88/

- What Is a Cloud Access Security Broker (CASB)? - Zscaler, Inc., https://www.zscaler.com/resources/security-terms-glossary/what-is-cloud-access-security-broker

- CASBとは?クラウド時代のセキュリティ対策の重要性と導入ポイント | 早わかりIT用語 | Tech Tips, https://www.fsi.co.jp/techtips/quick/0025/

- CASBとは?クラウド時代のセキュリティ対策の重要性と導入 ..., https://fsi.co.jp/techtips/quick/1455/