2025年上半期 日本におけるサイバー攻撃の被害と特徴、および企業が取るべき対策に関するレポート

1. はじめに

本報告書は、2025年1月から6月末までの日本国内におけるサイバー攻撃の被害状況と特徴を詳細に分析し、企業が直面する脅威を明確にするとともに、それらに対する具体的かつ実践的な対策を提示することを目的としています。対象期間を2025年上半期とし、最新の脅威動向とそれに対応するための戦略的視点を提供します。

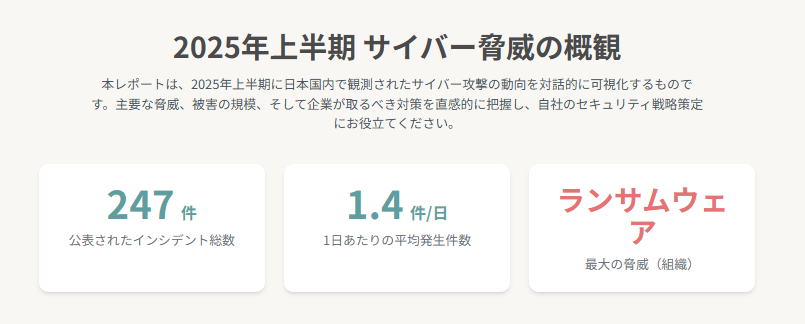

2025年上半期は、国内で公表されたセキュリティインシデントが合計247件に達し、1日あたり約1.4件のペースで発生していることが確認されています 1。これは2024年上半期の230件を上回る件数であり、サイバー攻撃の頻度が増加傾向にあることを示唆しています 1。特に、ランサムウェア攻撃とサプライチェーン攻撃が引き続き主要な脅威として猛威を振るい、大規模な情報漏えいや業務停止を引き起こしました 1。また、分散型サービス妨害攻撃(DDoS攻撃)の再浮上や、リモートワーク環境を狙った攻撃の増加も顕著な傾向として挙げられます 4。企業は、技術的な対策だけでなく、組織的なガバナンス強化や従業員のセキュリティ意識向上といった多角的なアプローチが不可欠となっている状況です。

2. 2025年上半期 日本におけるサイバー攻撃の被害状況

全体的なインシデント件数と傾向

トレンドマイクロの報告によると、2025年上半期(1月~6月)に国内で公表されたセキュリティインシデントは247件に上り、これは1日あたり約1.4件の発表ペースです 1。このペースは第1四半期(1日約1.2件)から増加しており、2024年上半期の230件をも上回る数値であることから、サイバー攻撃の公表件数が継続的に増加していることが示されます 1。

特に不正アクセス事案では、業務委託先やグループ会社がサイバー攻撃を受けたことによる「二次被害」の公表例が全体の約30%(145件中43件)を占めており、サプライチェーン全体の脆弱性が被害拡大の一因となっている実態が浮き彫りになっています 1。この状況は、サイバーセキュリティの脅威が単一企業内部に留まらず、そのビジネスエコシステム全体に拡大していることを明確に示しています。

主要な情報漏えい事例と影響

2025年上半期には、数百万件規模の個人情報漏えいが発生し、企業に甚大な被害と社会的信用の失墜をもたらしました。

保険ショップ大手A社は、ランサムウェア攻撃により約510万件の個人情報(氏名、住所、電話番号など)が漏えいした可能性を発表しました 2。保険業界は多数の金融情報を抱えるため、攻撃の標的になりやすい傾向があります 2。人気テーマパーク運営元B社も、ランサムウェア攻撃により最大200万件の個人情報が外部漏えいした可能性があり、年間パスポート購入者情報や従業員・取引先の契約情報が含まれていました 2。

大手損害保険会社E社(損保ジャパン)は、ウェブ関連システムへの不正アクセスにより最大1,748万件の顧客情報が閲覧可能だった可能性があり、さらに委託先のランサムウェア攻撃により約7.5万件の顧客氏名が漏えいした可能性も発表されています 1。PRテック企業C社は、サイバー攻撃により最大90万件の企業ユーザー、メディアユーザー、個人ユーザー情報が漏えいした可能性があるとされ、PR TIMESの事例では90万件以上の個人情報と1,182社分の発表前情報が漏洩した可能性が指摘されています 1。専門小売店チェーンD社では、アプリの脆弱性を狙った不正アクセスにより12万件の会員情報が漏えいしました 2。

さらに、株式会社保険見直し本舗では、ランサムウェア攻撃の被害がグループ会社にも波及し、一次被害組織で約170万件、二次被害組織で約130万件の情報漏洩の可能性が公表されました 1。株式会社インターネットイニシアティブ(IIJ)が提供するメールサービスへのゼロデイ攻撃による不正アクセス事例では、400万件超の情報漏洩の可能性が指摘されています 3。KADOKAWAはランサムウェア攻撃により動画配信サービス「ニコニコ動画」が一時閉鎖されるなど、大規模な業務影響と企業ブランドへのダメージを受けました 3。

これらの事例は、サイバー攻撃が単なる技術的な問題に留まらず、企業の存続を脅かす経営リスクであることを浮き彫りにしています。

2025年上半期 主要情報漏えい事例

|

順位 |

企業名 |

情報漏えい件数(可能性含む) |

主な原因 |

備考 |

|

1位 |

損害保険ジャパン株式会社 |

最大1,748万件(顧客関連情報等) |

不正アクセス |

ウェブ関連システムへの侵入。委託先経由の漏えいも発生 1。 |

|

2位 |

保険ショップ大手A社 |

約510万件 |

ランサムウェア |

保険契約者の氏名・住所・電話番号などが流出の可能性 2。 |

|

3位 |

株式会社インターネットイニシアティブ |

400万件超 |

ゼロデイ攻撃 |

メールサービスへの不正アクセス 3。 |

|

4位 |

人気テーマパーク運営元B社 |

最大200万件 |

ランサムウェア |

年間パスポート購入者、従業員、取引先の契約情報が含まれる 2。 |

|

5位 |

株式会社保険見直し本舗 |

約170万件(一次被害) |

ランサムウェア |

グループ会社にも波及し、二次被害組織で約130万件の漏洩可能性 1。 |

|

6位 |

株式会社PR TIMES |

90万件超(後に311,288件確認) |

不正アクセス |

プレスリリース配信サービスへの不正アクセス。発表前情報も漏洩の可能性 1。 |

|

7位 |

専門小売店チェーンD社 |

12万件 |

不正アクセス |

アプリの脆弱性を狙われた 2。 |

業務影響を伴う主要事例

情報漏えいだけでなく、システム停止や業務遅延による直接的な事業への影響も多発しています。大手航空会社F社は、DDoS攻撃により国内線・国際線の運航遅延が発生しました 2。地域密着型スーパーマーケットチェーンG社は、ランサムウェアにより全23店舗が臨時休業に追い込まれました 2。バイオテクノロジー企業H社では、アカウント乗っ取りにより資金流出の被害が発生しました 2。マンモス学校I大学は、ランサムウェアによりWebサイトシステムが利用不可となりました 2。地元密着型建築会社J社は、ランサムウェアにより顧客対応の遅れや手動対応を余儀なくされました 2。

特に深刻なのは、近鉄エクスプレスがランサムウェア攻撃と不正アクセスにより基幹システムを停止させ、全国規模の貨物輸送がストップした事例です 5。日本航空(JAL)も影響を受けるなど、物流業界全体に大きなインパクトを与えました 5。また、東海大学では、ランサムウェア感染により全国7キャンパスのネットワークが遮断され、教育・医療業務が一時停止しました 5。これらの事例は、サイバー攻撃が経済活動や日常生活に与える広範な影響を示しており、事業継続計画(BCP)におけるサイバーリスクの重要性を改めて認識させるものです。

2025年上半期 業務影響度ワースト5

|

順位 |

企業名 |

業務への影響 |

主な原因 |

|

1位 |

近鉄エクスプレス |

全国規模の貨物輸送停止、基幹システムダウン |

ランサムウェア、不正アクセス 5 |

|

2位 |

大手航空会社F社 |

国内線・国際線の運航遅延 |

DDoS攻撃 2 |

|

3位 |

地域密着型スーパーマーケットチェーンG社 |

全23店舗臨時休業 |

ランサムウェア 2 |

|

4位 |

東海大学 |

全国7キャンパスのネットワーク遮断、教育・医療業務停止 |

ランサムウェア 5 |

|

5位 |

マンモス学校I大学 |

Webサイトシステム利用不可 |

ランサムウェア 2 |

二次被害(サプライチェーン経由)の状況

2025年上半期に確認されたサイバー被害の中で、子会社や委託先、取引先などを経由した「サプライチェーン攻撃」が特に目立ちました 3。上場企業では、グループ会社や取引関係にある企業を経由して侵入されるケースが相次ぎ、セキュリティ管理の境界が曖昧となる領域を突く攻撃により被害を受ける企業が非常に多く見られます 3。不正アクセス事案の約30%が二次被害であり、保険見直し本舗の事例ではグループ会社への波及、PR TIMESの事例ではサービス利用企業への二次被害の可能性が公表されています 1。

これらの事実は、サイバーセキュリティの脅威が単一企業内部に留まらず、そのビジネスエコシステム全体に拡大していることを明確に示しています。特に、親会社や大手企業が強固なセキュリティ対策を講じていても、サプライチェーン上の最も脆弱な部分である子会社や中小規模の委託先が狙われ、そこを足がかりに本丸への侵入や大規模な二次被害が発生しています。この現象は、従来の境界防御型セキュリティモデルの限界を示唆しており、被害が連鎖的に広がることで、単なる情報漏えいだけでなく、事業停止や信用失墜といった広範な影響をもたらす事態につながっています。企業は自社の直接的なセキュリティ対策だけでなく、サプライチェーン全体のセキュリティレベルを包括的に把握し、強化するための新たなガバナンスモデルと技術的アプローチ(例:ゼロトラスト)を早急に導入する必要があります。これは、単なる契約上の義務付けに留まらず、サプライヤーとの協力体制構築と情報共有の徹底が不可欠であることを意味します。

3. 2025年上半期 日本におけるサイバー攻撃の特徴と傾向

主要な攻撃カテゴリの分析

2025年上半期に公表されたセキュリティインシデント247件を攻撃カテゴリ別に分類すると、「不正アクセス」が最も多く、次いで「ランサムウェア」が続いていることが示されています 1。不正アクセスは、被害詳細がまだ特定できていない段階で使われることが多い表現であり、原因や最終的な攻撃カテゴリが確定しない事例も多く含まれます 1。サービス業では不正アクセスが特に顕著であり、顧客の個人情報やクレジットカード情報、機密情報が漏洩するケースが多く見られました 1。ランサムウェアは製造業で特に多く、データ破壊だけでなくシステム停止に至るケースも多々あります 1。

2025年上半期 国内組織で公表されたセキュリティインシデントの攻撃カテゴリ別分類

|

攻撃カテゴリ |

傾向と特徴 |

|

不正アクセス |

最も多く報告され、サービス業で特に顕著 1。被害詳細が不明な段階で使われることが多い 1。二次被害の起点となるケースが多い 1。 |

|

ランサムウェア |

2番目に多く、2024年上半期から増加 1。製造業で特に多く、システム停止を伴う 1。侵入経路が「不明」なケースが約8割 1。 |

|

サプライチェーン攻撃 |

不正アクセスやランサムウェアの手段として多用され、子会社や委託先が狙われる 3。 |

|

DDoS攻撃 |

5年ぶりに10大脅威に再浮上し、年末年始に大規模な攻撃が多発 4。 |

|

内部不正 |

リモートワーク環境の普及や従業員の意識不足が要因 4。 |

|

リモートワーク環境を狙った攻撃 |

VPN機器やリモートデスクトップの脆弱性が主な感染経路 6。 |

|

標的型攻撃・ビジネスメール詐欺 |

巧妙なフィッシングメールが主要な手口 4。 |

|

地政学的リスクに起因するサイバー攻撃 |

2025年に初選出された新たな脅威 4。 |

ランサムウェア攻撃(継続的な脅威、新たな手口)

ランサムウェアは、2021年から連続してIPA「情報セキュリティ10大脅威」の首位を占めており、2025年も最大の脅威であるとされています 4。2025年上半期のランサムウェア被害公表件数は42件で、2024年上半期の37件を上回っています 1。攻撃によって業務停止や個人情報窃取に追い込まれ、その解消と引き換えに身代金を要求するのが常套手段です 2。特に医療業界をはじめとする地域社会を担うインフラ関連企業や、多数の機密情報を抱える企業が狙われやすい傾向にあります 2。

この攻撃手法は、単にデータを暗号化するだけでなく、より多角的かつ破壊的な目的を持つように進化しています。2025年4月に公表されたエネクラウド株式会社の事例では、データの暗号化は行われず、クラウドストレージ上のファイルが直接削除される「ランサム攻撃」が確認されました 1。また、2024年12月に確認された新興ランサムウェアグループ「Anubis」は、ファイル完全消去機能(ワイプモード)を持つランサムウェアを使用しており、システム復旧を阻止しようとする意図が見られます 1。これらの手口の出現は、攻撃者が単なる金銭要求だけでなく、企業の事業継続そのものを不可能にすること、あるいは社会インフラに混乱をもたらすことを目的としている可能性が高いことを示唆しています。

さらに、2025年上半期のランサムウェア被害事例の約8割で侵入経路が「不明」とされており、インシデント発生後の侵入経路特定が難しい現状が課題となっています 1。これは、攻撃者が巧妙に痕跡を消去しているか、企業のログ管理体制が不十分である可能性を示唆しています。企業は、単にデータをバックアップするだけでなく、バックアップデータの「不可変性(イミュータブル)」を確保し、オフラインでの保管を徹底するなど、より強固な復旧戦略を構築する必要があります。また、侵入後のフォレンジック調査能力の強化や、EDRなどの高度な監視ツールの導入が不可欠となります。

サプライチェーン攻撃(委託先・子会社経由の侵入)

サプライチェーン攻撃はランサムウェア攻撃とともに急増しており、自社のみならず関連企業・取引先なども巻き込むのが特徴です 2。自社グループに強固なセキュリティ体制を構築していても、取引先やパートナー企業の脆弱なネットワークから侵入され、グループ内外が被害を受けるケースが報告されています 2。2025年上半期に確認されたサイバー被害の中で、子会社や委託先、取引先などを経由したサプライチェーン攻撃が特に目立ちました 3。上場企業では、子会社経由で14件(うち12件は海外子会社)、委託先経由で4件の被害が報告されています 3。子会社経由の攻撃の半数(6件)がランサムウェアによるものでした 3。

これらの事実は、サプライチェーン攻撃の主要な侵入経路として、国内の委託先だけでなく、特に「海外の子会社」が新たな脆弱なリンクとして浮上していることを示しています。海外拠点は法規制、文化、ITインフラ、人材の質など、本社とは異なる環境にあり、一元的なセキュリティガバナンスの適用が困難です 2。これにより、攻撃者はグローバル企業の最も弱い部分である海外子会社を狙い、そこを足がかりに全体に被害を広げています。初動対応の遅れが被害を拡大させるという指摘は、ガバナンスの物理的・組織的な距離が、インシデント対応の迅速性を阻害していることを示唆しています。グローバル企業は、海外子会社を含むサプライチェーン全体のセキュリティガバナンスを抜本的に見直し、地域ごとの特性を考慮した上で、統一的なセキュリティポリシーの適用、定期的な監査、インシデント発生時の迅速な情報共有と対応体制の構築を急ぐ必要があります。これには、本社からの技術支援や、現地スタッフへの継続的なセキュリティ教育、そして「ゼロトラスト」のような境界に依存しないセキュリティモデルの導入が不可欠となります。

分散型サービス妨害攻撃(DDoS攻撃)の再浮上

DDoS攻撃は、2025年のIPA「情報セキュリティ10大脅威」で5年ぶりに再登場し、8位にランクインしました 4。2024年末から2025年初頭にかけて、三井住友銀行、みずほ銀行、りそな銀行、三菱UFJ銀行といった大手金融機関や、日本航空(JAL)、JR、自民党など、日本の主要な企業や組織に対して過去最大規模の混成型DDoS攻撃が多発し、サービス遅延や停止を引き起こしました 3。

この攻撃は一層高度化しており、目的も単なる嫌がらせから金銭要求や競争他社の妨害まで多岐にわたると指摘されています 4。特に、地政学的リスクに起因するサイバー攻撃が新たに10大脅威に選出されたことからもわかるように 4、DDoS攻撃は単なる技術的な妨害に留まらず、国家間の対立や経済的な競争の一環として利用されるケースが増加しています。これは、攻撃者が特定の組織のサービス停止を通じて、社会的な混乱を引き起こしたり、経済的な損害を与えたりすることを意図している可能性を示しています。企業は、従来のDDoS対策に加え、WAF(Webアプリケーションファイアウォール)やCDN(コンテンツ配信ネットワーク)の導入による防御力の強化、トラフィックの常時監視と異常検知の仕組みの整備が不可欠です 4。

内部不正とリモートワーク環境を狙った攻撃の増加

内部不正による情報漏えいは、10年連続でIPAのランキングに含まれる根深い問題です 4。その主な要因として、リモートワークの広がりや従業員の意識不足、また不満の増加といった点が挙げられます 4。リモートワーク環境の普及により管理しきれない範囲が広がり、内部不正やミスによる情報漏えいのリスクが高まっています 4。実際に、ある社会インフラ事業会社では、社員が顧客情報を用いた脅迫行為で逮捕される事例も発生しています 9。

リモートワーク等の環境や仕組みを狙った攻撃は、2025年のIPA「情報セキュリティ10大脅威」で6位に再浮上しました 6。警察庁によると、2024年上半期のランサムウェア被害の感染経路のうち、VPN機器経由が22件、リモートデスクトップ経由が17件であり、リモートワークに利用される機器などの脆弱性や強度の低い認証情報を悪用された割合が約83.0%を占めています 7。これは、自宅からオフィスへのVPN接続、Web会議サービスの利用、私物のPCや自宅のインターネット環境の業務利用などが新たな攻撃対象となっていることを示しています 6。

標的型攻撃とビジネスメール詐欺の巧妙化

機密情報等を狙った標的型攻撃は、特定の企業や組織を狙った手法で、特に機密情報を狙うケースが多く報告されています 4。この攻撃は、巧みに設計されたフィッシングメールを用いることで、ターゲットを罠にかける特徴があります 4。ある総合エンターテインメント企業では、フィッシングなどの攻撃により従業員のアカウント情報が窃取され、それがランサムウェア攻撃につながったと推測されています 9。

ビジネスメール詐欺(BEC)もまた、巧妙化が進んでいます 4。攻撃者は事前に企業のメールを盗み見るなどして、本物と見間違うような巧妙なメール文面で攻撃を仕掛けてくるため、見破るのが困難な場合があります 6。信頼を装った攻撃者が企業間での取引における通帳情報や財務情報を狙う事例が報告されており、モニタリングの徹底や、メールの真偽を判断するガイドラインの共有が求められます 4。

地政学的リスクに起因するサイバー攻撃の初選出

2025年のIPA「情報セキュリティ10大脅威」において、「地政学的リスクに起因するサイバー攻撃」が7位に初選出されました 4。これは、地理的条件に基づいた国や地域の政治や軍事などに関わるリスクに起因する攻撃であり、国家支援型ハッカー集団によるインフラ攻撃や情報窃取、サイバー戦争のリスクが指摘されています 6。

国内では、経済安全保障や能動的サイバー防御に関する議論が活発化しており、能動的サイバー防御の法案提出が見込まれています 6。これにより、重要インフラ事業者には厳格なインシデント報告義務が課され、社会全体のレジリエンス向上が期待されています 6。2024年10月には、ロシアを支持するハッカー集団が日本の自治体や交通機関のWebサイトにサイバー攻撃を行い、一時的に閲覧困難な状態に陥らせた事例も確認されています 7。これは、サイバー空間が国家間の対立の新たな戦場となりつつあることを示しており、企業は脅威インテリジェンスの活用やインシデント対応能力の向上を通じて、レジリエンスを強化する必要があります 6。

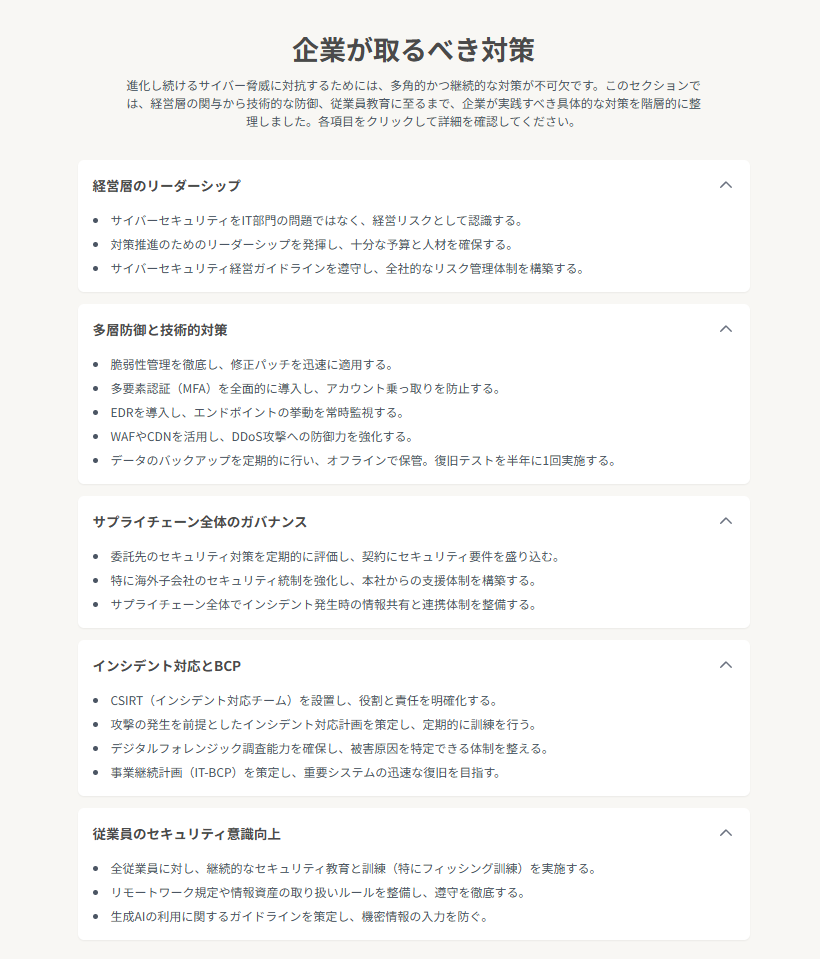

4. 企業が取るべき対策

2025年上半期のサイバー攻撃の被害状況と特徴を踏まえ、企業は以下の多角的な対策を講じる必要があります。

経営層が認識すべき原則とリーダーシップ

サイバーセキュリティは、単なるIT部門の問題ではなく、企業全体の経営リスクとして捉えるべきです 7。経営層は、サイバーセキュリティリスクを認識し、リーダーシップを発揮して対策を推進することが不可欠です 10。取締役は、自社固有の状況と関連付けて、サイバーリスクの法的意味を理解し、全社的なリスク管理の問題として対処する必要があります 10。これには、サイバーセキュリティへの十分な予算配分と、専門知識を持つ人材の確保・育成が伴うべきです 11。

多層防御と技術的対策の強化

進化する攻撃手法に対応するため、多層的な防御策を導入し、技術的対策を継続的に強化する必要があります。

- 脆弱性管理とパッチ適用: システムの脆弱性を突いた攻撃を防ぐため、利用するソフトウェアの脆弱性情報を常に収集し、修正プログラムを迅速に適用することが重要です 6。

- 多要素認証(MFA)の導入: 不正アクセスやアカウント乗っ取りを防ぐため、多要素認証を有効にすることが必須です 5。

- エンドポイントセキュリティの強化: 従来のウイルス対策ソフトだけでは限界があるため、EDR(Endpoint Detection and Response)の導入を検討し、端末ごとの挙動を常時監視して異常を検知したら即座に管理者に通知・隔離できる体制を整えるべきです 5。

- ネットワーク防御: DDoS攻撃に対しては、WAF(Webアプリケーションファイアウォール)やCDN(コンテンツ配信ネットワーク)の活用、IPS(Intrusion Prevention System)の導入により、通信を遮断し防御力を強化します 4。

- セキュアなリモートワーク環境: リモートワーク環境を狙った攻撃を防ぐため、シンクライアント、VDI(仮想デスクトップインフラ)、ZTNA/SDP(ゼロトラストネットワークアクセス/ソフトウェア定義型境界)などのセキュリティに強い環境を採用し、ネットワークレベル認証(NLA)を行うことが推奨されます 2。

- バックアップと復旧テスト: ランサムウェア攻撃に備え、重要ファイルは定期的にオフライン保管し、半年に1回は復元テストを実施するなど、バックアップの信頼性を確保することが極めて重要です 5。データを不可変な状態で保存する「イミュータブルスナップショット機能」を持つストレージの活用も有効です 7。

サプライチェーン全体のセキュリティガバナンス強化

サプライチェーン攻撃の深刻化を受け、自社だけでなく、ビジネスパートナーや委託先を含めたサプライチェーン全体のセキュリティ対策を強化する必要があります 2。

- 委託先の評価と連携: 業務委託先のセキュリティ対策が適切か定期的に確認し、セキュリティ評価サービス(SRS)の活用も検討します 7。簡単なチェックリスト形式でセキュリティ要件を共有し、「多要素認証を使っているか」「脆弱性パッチを月次で適用しているか」といった項目を取引条件に含めることが推奨されます 5。

- 責任範囲の明確化: 組織間の取引や委託契約において、情報セキュリティ上の責任範囲を明確化し、合意形成を行う必要があります 7。

- 海外拠点・子会社のガバナンス: 特に海外子会社はセキュリティ統制が難しい傾向にあるため、本社からの技術支援、統一的なセキュリティポリシーの適用、定期的な監査、インシデント発生時の迅速な情報共有と対応体制の構築を急ぐ必要があります 2。

インシデント対応体制と事業継続計画(BCP)の整備

サイバー攻撃は完全に防ぐことが困難であるため、被害を最小限に抑え、迅速に復旧するための体制を事前に構築しておくことが不可欠です 3。

- CSIRTの設置と役割明確化: コンピューターセキュリティインシデント対応チーム(CSIRT)を組織内に設置し、メンバー全員が自身の責任と決断すべき事柄を把握しているようにします 12。

- インシデント対応計画の策定: NISTやSANSの推奨するインシデント対応手順(準備、検知・分析、封じ込め・根絶・復旧、事後対応)に基づき、具体的な行動指針を定めた計画を策定し、定期的に更新します 12。

- デジタルフォレンジック能力の確保: インシデント発生時には、「いつ、どこで、誰が、何を行ったか」を明らかにするため、デジタルフォレンジック調査を実施できる体制を整えるか、専門ベンダーとの連携を確立します 13。

- IT-BCPの策定と訓練: 災害やサイバー攻撃などの緊急事態発生時に、重要なITシステムやデータを迅速に回復し、事業活動を継続するためのIT-BCPを策定します 16。策定した計画は、机上訓練や実地訓練を通じて定期的にテストし、実効性を高める必要があります 16。

従業員のセキュリティ意識向上と教育

技術的な対策だけでなく、人的要素への対策が必須です 4。

- 継続的なセキュリティ教育: 従業員一人ひとりがセキュリティリテラシーを高め、不審なメールやWebサイトを見破る能力を養うための継続的な教育と訓練を実施します 4。フィッシングメール訓練などを通じて、実際の判断の難しさを体験させ、対応力を高めることが効果的です 5。

- 社内ルールの徹底: リモートワーク規定や運用規則を整備し、従業員が遵守すべきセキュリティポリシーを明確にします 7。

- 生成AI利用に関する注意喚起: 生成AIに機密情報を入力してしまう新たなリスクに対し、組織としてフィルター機能の活用や利用状況の監視など、適切な対策を講じる必要があります 6。

法的・規制要件への対応

企業は、関連法令やガイドラインに準拠したセキュリティ対策を講じる必要があります。

- 個人情報保護法改正への対応: 情報漏えい発生時の報告・本人への通知が努力義務から義務に変更されたことを踏まえ、要配慮個人情報や不正アクセスによる漏えい、財産的被害が生じる恐れのある場合など、具体的な報告・通知要件を理解し、対応体制を整備します 19。

- サイバーセキュリティ経営ガイドラインの遵守: 経済産業省とIPAが提唱する「サイバーセキュリティ経営ガイドライン」に基づき、経営者がサイバーセキュリティリスクを認識し、リーダーシップを持って対策を進めることが求められます 10。

- サプライチェーン対策評価制度への対応: 経済産業省が検討を進める「サプライチェーン対策評価制度」など、新たな制度の動向を注視し、自社のセキュリティ対策状況を可視化し、評価基準に適合させる準備を進めるべきです 9。

継続的な改善と情報共有

サイバー攻撃は日々進化し、巧妙化しているため、一度対策を講じたら終わりではありません。

- 脅威インテリジェンスの活用: 最新のサイバー攻撃の動向や脅威情報を常に収集し、自社のセキュリティ対策に反映させます 2。

- 定期的な見直しと改善: 策定したセキュリティ対策やインシデント対応計画は、定期的に見直し、訓練を通じて改善を繰り返すことで、実効性を高めます 12。

- 外部専門機関との連携: IPAやJPCERT/CCなどの専門機関は、インシデント発生時の相談窓口や支援を提供しています 22。これらの機関との連携を密にし、必要に応じて支援を求める体制を構築しておくことが有効です。

5. 結論と提言

2025年上半期における日本国内のサイバー攻撃の状況は、インシデント件数の増加、被害の甚大化、そして攻撃手法の多様化・巧妙化という深刻な傾向を示しています。特に、ランサムウェア攻撃は依然として最大の脅威であり、その手口はデータ暗号化から事業継続そのものを阻害する方向へと進化しています。また、サプライチェーン攻撃による二次被害の多発は、セキュリティ対策の境界が曖昧になり、企業単独の防御では不十分である現実を浮き彫りにしました。DDoS攻撃の再浮上や地政学的リスクに起因する攻撃の出現は、サイバー空間が国家間の対立や経済活動に直接影響を及ぼす新たな戦場となっていることを示唆しています。

これらの分析に基づき、企業が取るべき対策は、もはや単なるIT部門の責任に留まらず、経営層が主導する全社的なリスクマネジメントとして位置づけられるべきです。

本報告書は、以下の提言をもって結論とします。

- 経営層によるサイバーセキュリティの戦略的推進: サイバーセキュリティを事業継続と企業価値向上に不可欠な経営課題と認識し、明確なリーダーシップの下、予算、人材、組織体制を整備する。

- 多層的かつ適応的な防御体制の構築: ランサムウェアの多様化やDDoS攻撃の再燃に対応するため、多要素認証、EDR、WAF、CDNなどの技術的対策を多層的に導入し、脅威インテリジェンスを活用して常に最新の状態に更新する。

- サプライチェーン全体のセキュリティガバナンスの確立: 自社だけでなく、子会社、委託先、取引先を含むサプライチェーン全体のリスクを評価し、契約上の義務付けに留まらない協力体制を構築する。特に海外拠点に対する統一的なセキュリティポリシーの適用と支援を強化する。

- 強靭なインシデント対応体制と事業継続計画(BCP)の整備: サイバー攻撃の発生を前提としたインシデント対応計画を策定し、CSIRTを中心とした迅速な検知、封じ込め、復旧プロセスを確立する。特に、バックアップの不可変性確保と定期的な復旧テストを通じて、事業継続能力を強化する。

- 従業員のセキュリティ意識と行動変容の促進: 定期的なセキュリティ教育、訓練(特にフィッシング訓練)、社内ルールの徹底を通じて、従業員一人ひとりのセキュリティ意識を高め、リモートワーク環境や生成AI利用における適切な行動を促す。

これらの対策を包括的かつ継続的に実施することで、企業は2025年以降も進化し続けるサイバー脅威に対し、レジリエンスを高め、持続的な事業成長を実現できるものと考えられます。

引用文献

- 2025年上半期の国内セキュリティインシデントを振り返る | トレンドマイクロ (JP) - Trend Micro, https://www.trendmicro.com/ja_jp/jp-security/25/g/securitytrend-20250718-01.html

- 2025年セキュリティインシデントランキング【上半期の最新事例 ..., https://www.iij.ad.jp/global/column/column159.html

- 【2025年最新】上場企業のサイバー攻撃事例25選~セキュリティ ..., https://ecmarketing.co.jp/contents/archives/4646_nya

- 情報セキュリティ10大脅威2025 解読!組織の脆弱性をどう克服する?, https://ict-miraiz.com/new-in-security-in-2025-about-threats/

- サイバー攻撃の事例 【2025年】|セキュリティニュースの ..., https://rocket-boys.co.jp/security-measures-lab/cyber-attack-case-2025/

- IPA「情報セキュリティ10大脅威2025」解説|専門家が語るTOP10 ..., https://www.nri-secure.co.jp/blog/ipa-10-major-threats-2025

- IPAランキング「2025年情報セキュリティ10大脅威」が公開!脅威 ..., https://www.daiko-xtech.co.jp/daiko-plus/security/iparanking-2025/

- 年間サイバーリスクレポート2025年版を公開 | トレンドマイクロ (JP), https://www.trendmicro.com/ja_jp/about/newsroom/press-releases/2025/pr-20250416-01.html

- IIJのセキュリティスペシャリストが解説 2025年度上半期 注目の ..., https://www.iij.ad.jp/svcsol/campaign/security-trend_202505.html

- サイバーセキュリティとは?基本法や経営ガイドラインを基に必要性やリスク評価などを解説, 8月 12, 2025にアクセス、 https://www.itmanage.co.jp/column/cyber-security-basic-law-guideline/

- サイバーセキュリティ基本法とは?制定の背景や企業に必要な取り組みを解説 - 情シスナビ,https://josysnavi.jp/2023/cyber_%E2%80%8B%E2%80%8Bsecurity_basic_law

- インシデント対応計画:フレームワークと手順 - クラウドストライク | CrowdStrike, 8月 12, 2025にアクセス、 https://www.crowdstrike.com/ja-jp/cybersecurity-101/incident-response/incident-response-steps/

- インシデント対応の4ステップとは?初動から事後までのフローをわかりやすく解説! | Codebook|Security News, https://codebook.machinarecord.com/info-security/incident-response/26123/

- フォレンジックとは?種類や調査プロセス、課題について解説 - AIG損保, https://www.aig.co.jp/kokokarakaeru/management/reparation-risk/cyberattack07

- デジタルフォレンジックとは?手順と対策 | Proofpoint JP, https://www.proofpoint.com/jp/threat-reference/digital-forensics

- 企業のレジリエンスを強化する鍵―IT-BCP(事業継続計画)整備の必要性, https://www.gsx.co.jp/securityknowledge/column/202403.html

- BCP対策とは何をどうすればよいのでしょうか? 企業や自治体に必要な事業継続計画の策定手順と運用方法 | NTTデータ関西公式オウンドメディア, https://www.nttdata-kansai.co.jp/media/011/

- 中小企業の情報セキュリティ対策ガイドライン | 情報 ... - IPA, https://www.ipa.go.jp/security/guide/sme/about.html

- ここがポイント!改正個人情報保護法で求められる企業の対応 - NRIセキュア, https://www.nri-secure.co.jp/blog/amendment-personal-information-protection-law

- 「サイバーセキュリティ2025」(NISC 2025年6月公表)要約, https://www.cybersecurity.metro.tokyo.lg.jp/security/KnowLedge/630/index.html

- サイバーセキュリティ 2025 (2024 年度年次報告・2025 ... - NISC, https://www.nisc.go.jp/pdf/policy/kihon-s/250627cs2025.pdf

- サイバーセキュリティ経営ガイドラインVer.3.0, 8月 12, 2025にアクセス、 https://www.jam-a.or.jp/images/info/info20250217-1.pdf

- インシデント報告Webフォームメンテナンス(2025年8月7日)のお知らせ, https://www.jpcert.or.jp/maintenance20250807.html